-

Постов

400 -

Зарегистрирован

-

Посещение

-

Победитель дней

26

Тип контента

Профили

Форумы

Загрузки

Блоги

Весь контент gmz

-

"keybd_event" надо калить последовательно, тогда нажимает/отпускает клавишу push 0push 1push 0push 0x70 ;VK_F1call keybd_eventpush 0push 2push 0push 0x70 ;VK_F1call keybd_eventно лучше попробую заюзать SendMessageW (куда игра сохр хендл окна найди в коде игры) push 0x1push 0x70 ;VK_F1push 0x100 ;WM_KEYDOWNpush hWndcall SendMessageW

-

-

Operation Flashpoint Dragon Rising Просмотр файла Num0 health Num1 stamina Num2 ammo Num3 no spread Num4 no reload Num5 rapid fire Num6 battle support Num7 no battlefield edge Num8 super jogging Num9 instant complete mission Написан на fasm Добавил gmz Добавлено 01.02.2016 Категория Трейнеры для PC игр

-

пробуй: lea rcx,[InfiniteNitroHook]mov word[rax],0x15FF ;call qword[xxx]mov dword[rax+2],0x2 ;skip jmpmov word[rax+6],0x0AEB ;jmp word+qword+trashmov [rax+8],rcxтам после movss xmm1,[rbx+7EC] поставишь 0xC3 ака ret

-

ну так сделай прыг назад через регистр alloc(originalcode,4096)originalcode://mov R13, ["server.dll"+01C508B8]//mov R13, [R13]//mov R13, [R13+48]//mov R13, rbx//add R13, 590//cmp rbx, [R13]//je exitmovss [rbx+000007EC],xmm7//exit:movss xmm1,[rbx+7EC]mov rcx,returnherejmp rcx"server.dll"+884A2A:push rcxmov rcx,originalcodejmp rcxnopnopreturnhere:pop rcx+тебе не обязательно сохр регистр, посмотри какие там ниже не юзаются и выбери временный из RAX RCX RDX R8 R9 R10 R11 +лучше оформи через call [xxxxx]

-

0xE9 - jmp? сделай mov rax,xxxxxxxxxxxxxxxx а потом jmp rax

-

прозрачный СЕ тренер? ухх теперь народ наделает еще более жутких и гигантских тренеров lol

-

www.virustotal.com/en/file/695aab21232df71bab993c257f719a460280d18a2ec6ebe0b15022b7c02c4ec9/analysis/1449995838/ смотри в "Behavioural information" какие окна оно ищет LOL, автор походу реал идиот короч дошел до кода, там какой то .нет лоадер. дальше: DotNetCLR Start: Begin Start: version=v2.0.50727 Start: runtime_host->Start... Start: OK ExecRawAssembly: Begin ExecRawAssembly: Load_3()... ExecRawAssembly: Invoke_3()... ExecRawAssembly: Exception Unknown error 0x80131604 LOL это г. хоть рабочее?

-

попробуй: dism.exe /Online /Cleanup-Image /StartComponentCleanup /ResetBase и cleanmgr.exe /sageset:1 -> cleanmgr.exe /sagerun:1 если не поможет, поставь заново. новые iso: www.microsoft.com/en-us/software-download/techbench

-

ebx 0 (выход из той проц в которой был SEH трюк): 0044EE07 8983 08030000 MOV DWORD PTR [EBX+308],EAX0044EE0D 8993 0C030000 MOV DWORD PTR [EBX+30C],EDXкст что это: 0044EC7D 64:FF15 C0000000 CALL DWORD PTR FS:[0C0]упх мог бы и покруче настроить: upx.exe "test.exe" -9 --small --no-filter

-

запуск на вин10: 0044EEBB 64:FF35 00000000 PUSH DWORD PTR FS:[0] <- nop0044EEC2 64:8925 00000000 MOV DWORD PTR FS:[0],ESP <- nop0044EEC9 31C0 XOR EAX,EAX <- nop0044EECB F7F0 DIV EAX <- nop0044EECD 64:8F05 00000000 POP DWORD PTR FS:[0] <- nop0044EED4 83C4 04 ADD ESP,4 <- nop100%: 0044EEED E8 A68DFBFF CALL 00407C98 <- mov eax,140ps делфи говно

-

забанит юзеров "тренера" через Х времени.. 1 отломать протектор, сделать 100% анализ, написать крутой хак 2 сделать на костылях.. например как в варфейс. там ведь тоже был какой то протектор. стартрахфорс вроде. недавно была новость что 1млн юзеров забанили, эпично для дебага надо начать с x64_dbg + scyllahide

-

находить адрес, читаешь dword на +2, сохр его куда то, ставишь там хук, в конце своей хук проц достаешь сохр dword, кидаешь в какой то свободный регистр, например: mov eax,[kkk]cmp dword[ecx+eax],0retили пишешь прямо в код cmp dword[ecx+0x12345678],0 где 0x12345678 заменишь на тот dword

-

аа точно она ведь саму себя загрузит там пример. только с релоками хз, может они в твоей длке нужны. http://forum.gamehacklab.ru/topic/3856-c-primer-prostogo-x32x64-cpl-aka-dll-trejnera/

-

260 кб dll? lol GetSystemDirectory + xinput1_3.dll -> просто LoadLibrary xinput1_3.dll а где unicode? на не ru виндах текст сплошной трешак там где вывод ошибки когда xinput1_3.dll не загружен, надо TerminateProcess вместо ExitProcess кст попробуй линкер сменить на UniLink aka ulink.exe, длка будет меньше на ~15-30%

- 3 ответа

-

- 1

-

-

#include "intrin.h" #include "xmmintrin.h"

-

rax <- место патчаmov word[rax],0x15FF ;call qword[xxx]mov dword[rax+2],0x2 ;skip jmpmov word[rax+6],0x0AEB ;jmp word+qword+trashlea rcx,[InfiniteNitroHook]mov [rax+8],rcxна jmp неудобно. иногда надо все регистры сохр... NullAlex: Для кода необходимо использовать специальный тег. Читай правила и FAQ.

-

-

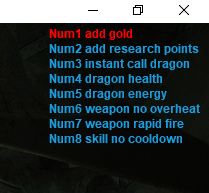

Divinity Dragon Commander Просмотр файла Insert menu Num1 add gold Num2 add research points Num3 instant call dragon Num4 dragon health Num5 dragon energy Num6 weapon no overheat Num7 weapon rapid fire Num8 skill no cooldown Написан на fasm Добавил gmz Добавлено 25.10.2015 Категория Трейнеры для PC игр

![Gamehacklab[RU]](https://old.gamehacklab.ru/uploads/monthly_2022_06/1_PNG_GHL_64x.png.6d61ef42c3de6821543db4c0243672ae.png)